Аудит и мониторинг состояния объектов информатизации в процессе проектирования комплексных систем защиты информации значимых объектов критической информационной инфраструктуры

Эта статья является краткой рецензией исследования следующих авторов:

ФГБОУ ВО «Брянский государственный технический университет»

- Рытов Михаил Юрьевич, канд. техн. наук, доцент, зав. кафедрой «Системы информационной безопасности».

- Мусиенко Никита Олегович, магистр, преподаватель кафедры «Системы информационной безопасности».

ФГБОУ ВО «Тамбовский государственный технический университет»

- Губсков Юрий Анатольевич, доцент кафедры «Информационные системы и защита информации».

- Минин Юрий Викторович, канд. техн. наук, доцент, доцент кафедрой «Информационные системы и защита информации».

Введение

Кибератаки на сегодняшний день представляют собой высокоскоординированные и крупномасштабные действия отдельных хакерских группировок или целых государств, направленные на дестабилизацию или прекращение функционирования значимых для государства отраслей и институтов. Киберпространство стало одним из мест ведения войны. Последствия информационных атак могут оказывать негативное влияние на жизнь людей и нормальное функционирование целых государств.

Отчете ИБ-компаний показывают, что в настоящее время количество кибератак кратно растёт. Целью злоумышленников являются важнейшие информационные объекты, которые могут нанести огромный вред функционированию государства.

Информационная безопасность объектов КИИ в мирное и военное время является первостепенной задачей и основным национальном приоритетом.

Проблематика обеспечения комплексной защиты информации в критической информационной инфраструктуре

Разработка комплексной системы защиты информации для КИИ – сложноорганизованный процесс разработки и реализации множества слабоформализованных процедур, который пребывает в условиях постоянно убывающей эффективности и актуальности внедренных наработок.

В статье рассмотрены различные проблемы разработки комплексной защиты объектов КИИ. Особое место выделено процедурам аудита информационной безопасности и мониторинга состояния объектов КИИ. Данные процессы имеют важнейшую роль в процессе обеспечения комплексной защиты, так как позволяют определить подлежащую защите информацию, выявить проблемы и уязвимости в системе защиты, определять требования и контролировать состояние средств защиты, а также эффективность их работы.

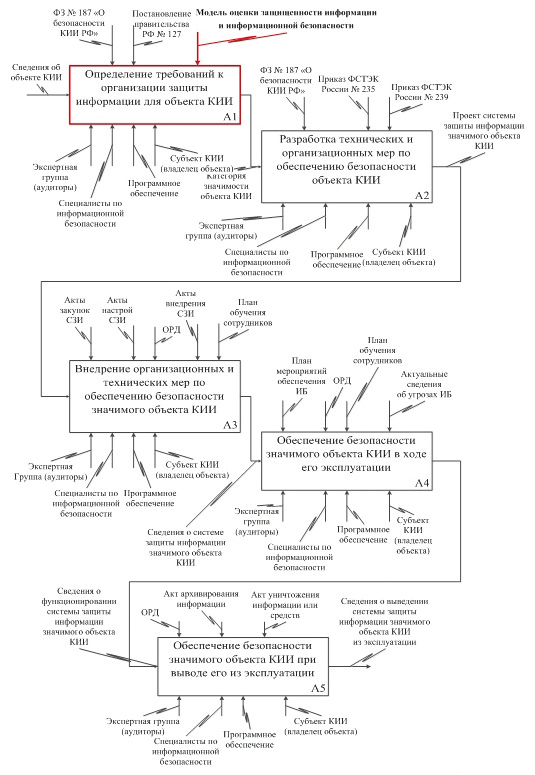

Порядок разработки системы защиты информации значимого объекта критической информационной инфраструктуры

Разработка системы защиты объекта КИИ состоит из нескольких этапов:

- Определение требований к организации защиты информации объекта КИИ.

- Разработка технических и организационных мер, планирование и проектирование будущей подсистемы, анализ и аудит угроз и объекта КИИ.

- Установка и настройка средств защиты, разработка организационно-правовой документации, испытания эффективности и ввод системы в действие.

- Поддержка системы защиты, своевременно планирование, анализ и управление событиями. Самый трудоёмкий процесс.

- Вывод объекта КИИ из эксплуатации с сохранением конфиденциальности информации.

Рис. 2. Процесс разработки (создания) комплексной системы защиты информации для объекта КИИ А

Модель оценки защищенности информации и информационной безопасности

Одним из способов решения отдельного вопроса повышения эффективности создания или модернизации комплексных систем защиты информации в глобальной задаче обеспечения безопасности КИИ, может стать новая модель оценки информационной безопасности объекта КИИ в условиях воздействия на него угроз нарушения безопасности.

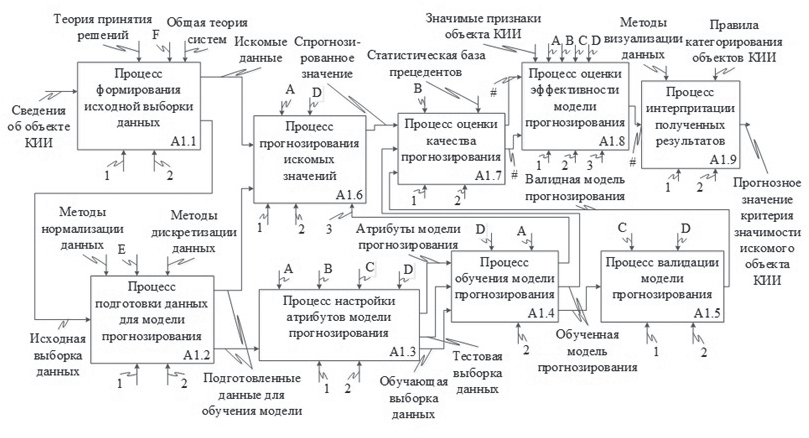

Предложенная авторами статьи модель оценки защищённости в контексте комплексной защиты представляет собой процесс A1, состоящий из следующих процедур:

- Процедура внедрения организационных и технических мер по обеспечению безопасности значимого объекта КИИ;

- Процедура обеспечения безопасности значимого объекта КИИ в ходе его эксплуатации;

- Процедура обеспечения безопасности значимого объекта КИИ при выводе его из эксплуатации.

Реализацией данных процедур занимаются субъект КИИ, ИБ-сотрудники и аудиторы.

Рис. 3. Декомпозиция процесса разработки (создания) комплексной системы защиты информации для объекта КИИ А

Структурная схема процесса A1 выглядит следующим образом:

- процесс формирования исходной выборки данных;

- процесс подготовки данных для модели прогнозирования;

- процесс настройки атрибутов модели прогнозирования; – процесс обучения модели прогнозирования;

- процесс валидации модели прогнозирования;

- процесс прогнозирования искомых значений;

- процесс оценки качества прогнозирования;

- процесс оценки эффективности модели прогнозирования;

- процесс интерпретации полученных результатов.

Исполнителями данной модели являются: экспертная группа и сотрудники информационной безопасности, программное обеспечение и разработанная модель прогнозирования.

Рис. 4. Процесс оценки защищенности информации и информационной безопасности объекта КИИ А1

Условные обозначения

Исполнители:

1 – Экспертная группа и сотрудники отдела ИБ;

2 – Программное обеспечение;

3 – Разработанная (обученная) модель прогнозирования;

Управление:

A – Ансамблевые методы машинного обучения;

B – Метрика качества прогнозирования;

C – Методы валидации результата;

D – Доля контрольной выборки;

E – Алгоритм представления множественных значений признаков объекта КИИ;

F – Методика формализации сведений из паспорта объекта КИИ;

Данные:

# – Результаты прогнозирования.

С помощью данной модели можно оперативно произвести сбор ключевых сведений об объекте КИИ, определить ключевые показатели. Далее сведения об угрозах, критичности бизнес-процессов, общие сведения из паспортов безопасности анализируются экспертной комиссией и участвуют в процессе категорирования объекта КИИ.

Вывод

Предложенная авторами статьи модель оценки защищённости объекта КИИ способна обрабатывать большое количество данных разного типа, что значительно снижает временные и финансовые затраты любой организации.

Данную модель можно использоваться для сбора данных, анализа качественных и формирования количественных оценок с применением машинного обучения и экспертных оценок.

Такой подход позволяет подготавливать данные в согласованном и формализованном виде, упрощая процедуру анализа исходных данных, и увеличивая эффективность в формировании итоговой оценки категории значимости объекта КИИ.