Пользователи GitHub подвергаются массированным фишинговым атакам

Фото: Michael Short / Bloomberg

Специалисты по мониторингу уязвимостей и информационной безопасности GitHub сообщили в блоге компании, что пользователи инструмента для совместного ведения IT проектов подвергаются фишинговым атакам.

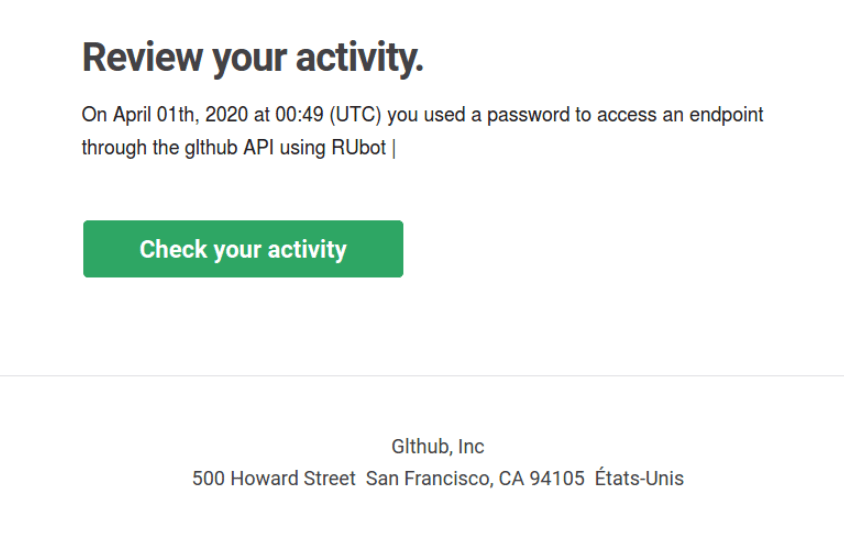

Фишинговое сообщение рассылается под видом системного уведомления, что репозиторий или настройки в учетной записи пользователя GitHub были изменены и, соответственно, пользователю необходимо подтвердить активность. Далее в сообщении предлагается перейти по ссылке (разумеется вредоносной), чтобы просмотреть изменения. Конкретные детали сообщения могут отличаться, так как существует много различных вариаций манипуляция вниманием жертвы. Вот типичный пример:

Переход по ссылке приводит пользователя на фишинговый сайт, имитирующий страницу авторизации GitHub, которая крадет все введенные учетные данные. Для пользователей с включенной двухфакторной аутентификацией на основе TOTP сайт также передает любые коды TOTP злоумышленнику и GitHub в режиме реального времени, позволяя злоумышленнику взломать учетные записи, защищенные двухфакторной аутентификацией на основе TOTP.

Основные положения проведения данной атаки:

- Фишинговая рассылка поступает с легитимных доменов, используя скомпрометированные почтовые серверы или украденные учетные данные электронной почты.

- Рассылка ориентируется на активных в настоящее время пользователей GitHub во многих компаниях технологического сектора и во многих странах с помощью адресов электронной почты, используемых для публичных коммитов.

- Фишеры используют службы сокращения URL-адресов для сокрытия истинного назначения вредоносной ссылки.

- Иногда злоумышленник использует несколько служб сокращения URL-адресов для дальнейшего запутывания.

- Используются PHP-редиректоры на скомпрометированные веб-сайты для перенаправления жертвы с менее подозрительного URL-адреса на вредоносный.

- Если злоумышленник успешно крадет учетные данные учетной записи пользователя GitHub, он может быстро создать личные токены доступа GitHub или авторизовать приложения OAuth на этой учетной записи, чтобы сохранить доступ в случае изменения пользователем своего пароля.

- Почти во всех случаях злоумышленник немедленно выгружает содержимое частного репозитория, доступного скомпрометированному пользователю, включая содержимое, принадлежащее учетным записям организации и другим сотрудникам.

При этом, если вы считаете, что подверглись данной атаке,то компания рекомендует

- Немедленно сбросить пароль;

- Оперативно сбросьте свои двухфакторные коды восстановления;

- Проверить личные токены доступа;

- Принять дополнительные меры для проверки и защиты вашей учетной записи: использование аппаратных ключей безопасности или двухфакторной аутентификации WebAuthn.

Также можно рассмотреть возможность использования встроенного в браузер менеджера паролей.